В предыдущей заметке мы рассмотрели установку и базовую настройку VPN сервера на базе SoftEther VPN и подключения к нему Windows и Android клиентов.

В этом материале я решил поделится с вами рецептом L2TP/IPSec подключения Mikrotik Router OS в качестве клиента к VPN серверу.

Рассмотрим базовое подключение, в последующем материале расскажу как можно выборочно часть исходящего трафика пропустить через VPN.

Немного вводных данных (которые вы измените на свои):

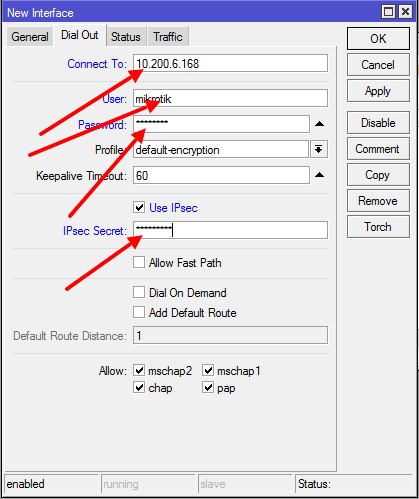

- IP адрес VPN сервера — 10.200.6.168

- Учетная запись пользователя в SoftEther -mikrotik

- Пароль пользователя — mikrotik

- IPSec ключ — superpass

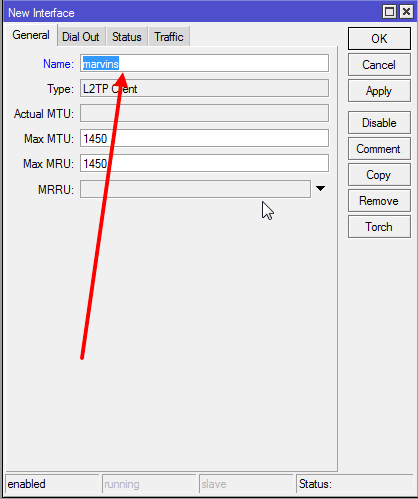

- Имя соединения (интерфейса) — marvins

Как наверное все мы знаем, Mikrotik предоставляет широкие возможности в конфигурировании своих устройств двумя способами:

- В визуальном режиме с помощью Web интерфейса или клиентского приложения Winbox

- В режиме командной строки через терминал

Рассмотрим оба способа, первым будет визуальным в клиентской программе Winbox:)

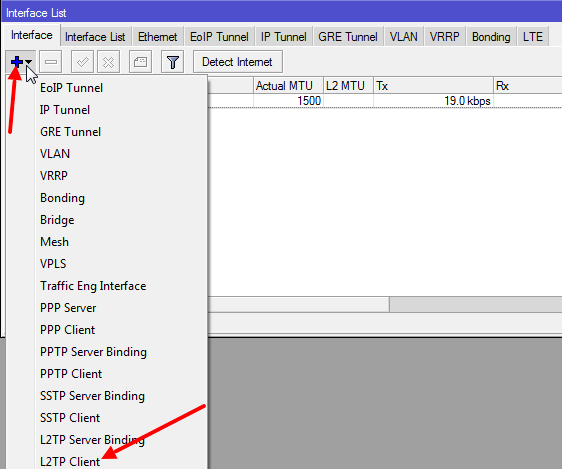

Подключаемся к Router OS, идем в Interfaces—>Interface и создаем новый интерфейс L2TP Client

Настройка в терминале:

/ interface l2tp-client add ipsec-secret=superpass user=mikrotik password=mikrotik connect-to=10.200.6.168 use-ipsec=yes name=marvins / interface l2tp-client enable marvins

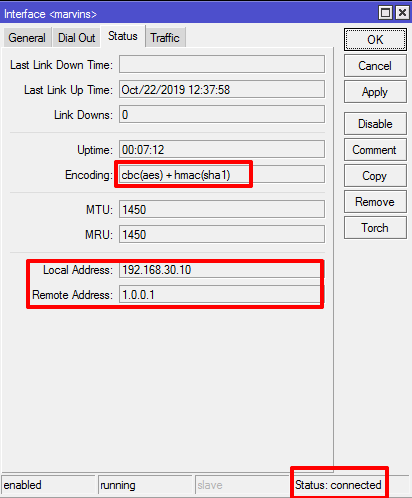

а почему remote adress такой странный на последнем скрине? должен же быть 192.168.30.1? или это не шлюз?

Хороший вопрос:)

192.168.30.0/24 — это пул DHCP

Откуда берется 1.0.0.1 непонятно, проверил на 2-х микротиках подключенным к разным SoftEther у всех удаленный адрес 1.0.0.1

1.0.0.1 — адрес виртуального интерфейса VPN-сервера. Он может быть любой. В данном случае задан 1.0.0.1 (на сервере)

Так в этом адресе и проблема. У меня задача связать два офиса за микротиками. А я не могу, т к. 1.0.0.1 не принадлежит подсети soft ether